基本原则:1、按顺序执行,只要有一条满足,则不会继续查找,顺序很重要

2、隐含拒绝,如果都不匹配,那么一定匹配最后的隐含拒绝条目,思科默认的

3、任何条件下只给用户能满足他们需求的最小权限

4、不要忘记把ACL应用到端口上

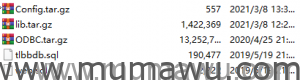

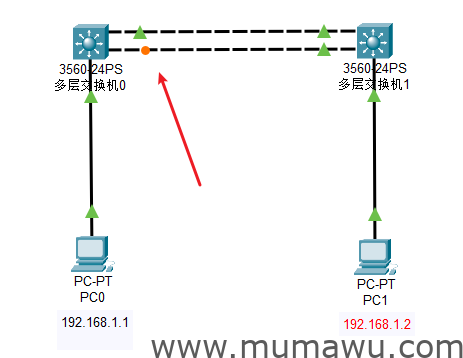

![图片[1]-思科ACL配置-木马屋](https://www.mumawu.com/wp-content/uploads/2023/05/Snipaste_2023-05-24_16-33-57.png)

环境配置如下

交换机3配置

Switch>enable

Switch#conf t

Switch(config)#vlan 10

Switch(config-vlan)#vlan 20

Switch(config-vlan)#int f0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 10

Switch(config-if)#int f0/3

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 20

Switch(config-if)#int f0/1

Switch(config-if)#switchport mode trunk

交换机4配置

Switch>enable

Switch#conf t

Switch(config)#vlan 10

Switch(config-vlan)#vlan 20

Switch(config)#int f0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 10

Switch(config-if)#int f0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 20

Switch(config-if)#int f0/3

Switch(config-if)#switchport mode trunk

三层交换机配置

Switch>enable

Switch#connf t

Switch(config)#ip routing

Switch(config)#int f0/1

Switch(config-if)#no switchport

Switch(config-if)#ip address 20.0.0.2 255.255.255.0

Switch(config-if)#no shutdown

Switch(config-if)#exit

Switch(config)#vlan 10

Switch(config-vlan)#vlan 20

Switch(config-vlan)#int vlan 10

Switch(config-if)#ip address 192.168.10.254 255.255.255.0

Switch(config-if)#no shutdown

Switch(config-if)#int vlan 20

Switch(config-if)#ip address 192.168.20.254 255.255.255.0

Switch(config-if)#no shutdown

//开启OSPF协议

Switch(config)#router ospf 100

Switch(config-router)#network 20.0.0.0 0.0.0.255 area 0

Switch(config-router)#network 192.168.10.0 0.0.0.255 area 0

Switch(config-router)#network 192.168.20.0 0.0.0.255 area 0

路由器0配置

Router>enable

Router#configure terminal

Router(config)#int g0/0

Router(config-if)#ip address 20.0.0.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#int g0/2

Router(config-if)#ip address 10.0.0.1 255.255.255.0

Router(config-if)#no shutdown

//开启OSPF协议

Router(config)#router ospf 100

Router(config-router)#network 20.0.0.0 0.0.0.255 area 0

Router(config-router)#network 10.0.0.0 0.0.0.255 area 0

路由器1配置

Router>enable

Router#configure terminal

Router(config)#int g0/0

Router(config-if)#ip address 10.0.0.2 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#int g0/1

Router(config-if)#ip address 192.168.30.254 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#int g0/2

Router(config-if)#ip address 192.168.40.254 255.255.255.0

Router(config-if)#no shutdown

//开启OSPF协议

Router(config)#rou ospf 100

Router(config-router)#network 10.0.0.0 0.0.0.255 area 0

Router(config-router)#network 192.168.30.0 0.0.0.255 area 0

Router(config-router)#network 192.168.40.0 0.0.0.255 area 0ACL标准配置

标准ACL ID是1-99

router(config)#access-list 10 permit any

注:默认情况下所有的网络被设置为禁止,所以应该放行其他的网段

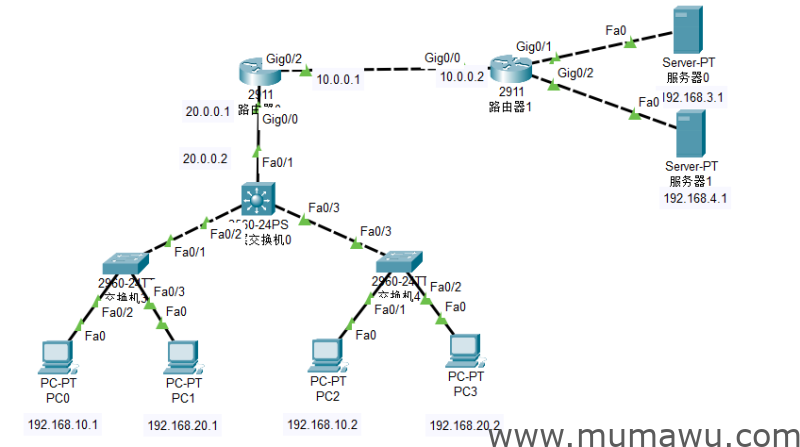

我们给路由器配置了远程Telnet连接,现在我们只允许 192.168.10.1 IP连接

Router#conf t

Router(config)#access-list 10 permit 192.168.10.1 0.0.0.0 允许192.168.10.1

Router(config)#access-list 10 deny 192.168.20.1 0.0.0.0 //不允许192.168.20.1

Router(config)#access-list 10 deny 192.168.10.2 0.0.0.0

Router(config)#access-list 10 deny 192.168.20.2 0.0.0.0

或者

Router(config)#access-list 10 deny host 192.168.10.1 //固定IP

或者

Router(config)#access-list 10 deny 192.168.20.0 0.0.0.255 //网段

//再LINE配置 ACL 10

Router(config)#line vty 0 4

Router(config-line)#access-class 10 in![图片[2]-思科ACL配置-木马屋](https://www.mumawu.com/wp-content/uploads/2023/05/Snipaste_2023-05-24_18-53-02.png)

现在我们需要Vlan10可以访问 192.168.30.1服务器,vlan20访问 192.168.40.1服务器。

前提是他没有说不可以通信,只说限制了服务器。

那么我们可以从服务器最近的设备做 OUT 限制

Router(config)#access-list 10 permit 192.168.10.0 0.0.0.255 //运行10网段

Router(config)#access-list 10 deny any //拒绝所有

Router(config)#int g0/1

Router(config-if)#ip access-group 10 out //绑定出口![图片[3]-思科ACL配置-木马屋](https://www.mumawu.com/wp-content/uploads/2023/05/Snipaste_2023-05-24_19-35-48.png)

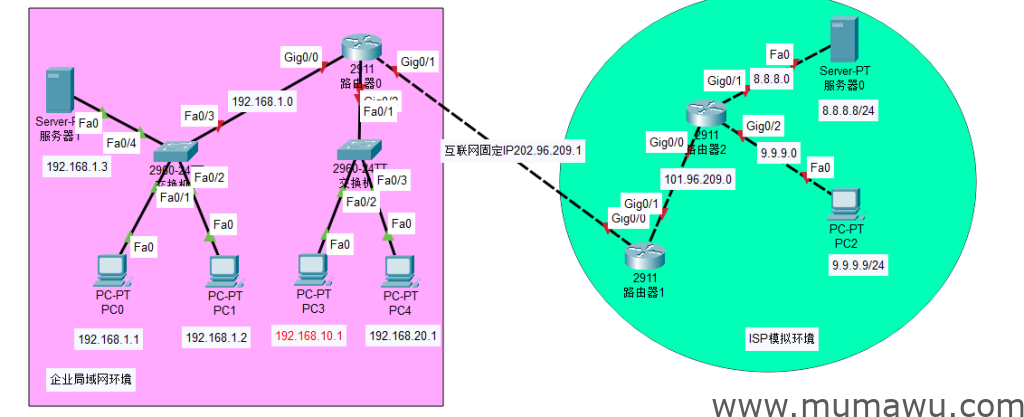

ACL扩展配置

扩展ACL ID是100-199

router(config)#access-list 110 permit ip any any

注:扩展ACL默认情况下所有的网络也被设置为禁止,所以应该放行其他的网段

我们现在通过扩展ACL 配置 只能10网段访问服务器0 ,20网段只能访问服务器1。

但是10网段可以访问 服务器1的FTP服务器,20网段可以访问服务器0的WEB服务。

Router(config)#ACCess-list 110 Permit Tcp 192.168.10.0 0.0.0.255 192.168.40.0 0.0.0.255 eq 21 //允许10网段访问40网段FTP服务

Router(config)#ACCess-list 110 Permit Tcp 192.168.20.0 0.0.0.255 192.168.30.0 0.0.0.255 eq 80 //允许20网段访问30网段WEB服务

Router(config)#access-list 110 deny ip 192.168.10.0 0.0.0.255 192.168.40.0 0.0.0.255 //拒绝10网段访问40网段

Router(config)#access-list 110 deny ip 192.168.20.0 0.0.0.255 192.168.30.0 0.0.0.255 //拒绝 20网段访问30网段

Router(config)#access-list 110 permit ip any any //允许所有访问

Router(config)#interface g0/0

Router(config-if)#ip access-group 110 in //配置在路由器的IN口,选择离终端最近的设备

*******注意顺序很重要,他是从上到下匹配到任何一个就不往下执行,所以把允许的写到上面。![图片[4]-思科ACL配置-木马屋](https://www.mumawu.com/wp-content/uploads/2023/05/230524-212555.gif)

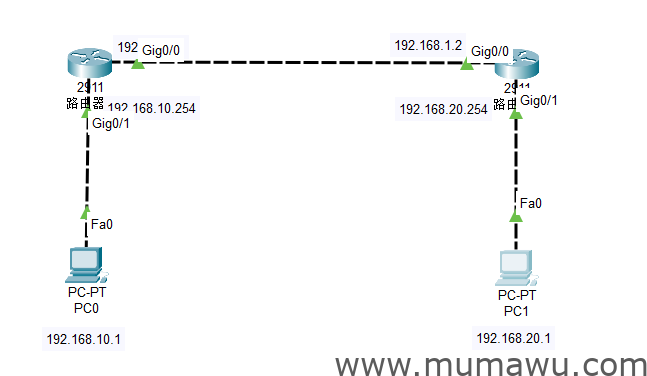

自定义ACL

当你写错了规则后,你需要 no access-list 110 ,发现都被删除了。

自定义ACL的好处是可以把你需要的规则写到一个里面,可以对里面的规则进行单个删除。

Router(config)#ip access-list extended testacl //定义一个名字为 testacl的ACL

Router(config-ext-nacl)#10 permit tcp 192.168.10.0 0.0.0.255 192.168.40.0 0.0.0.255 eq 21

Router(config-ext-nacl)#20 permit tcp 192.168.20.0 0.0.0.255 192.168.30.0 0.0.0.255 eq 80

Router(config-ext-nacl)#30 deny ip 192.168.10.0 0.0.0.255 192.168.40.0 0.0.0.255

Router(config-ext-nacl)#40 deny ip 192.168.20.0 0.0.0.255 192.168.30.0 0.0.0.255

Router(config-ext-nacl)#50 permit ip any any

//删除单个规则

Router(config)#ip access-list extended testacl //进入ACL

Router(config-ext-nacl)#no 30 deny ip 192.168.10.0 0.0.0.255 192.168.40.0 0.0.0.255© 版权声明

THE END

暂无评论内容