首先安装python环境

pip install win_inet_pton

pip install hexdump

安装Frida工具

pip install frida

pip install frida-tools

adb连接模拟器

adb shell 连接模拟器

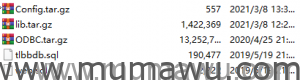

getprop ro.product.cpu.abi 查看内核版本根据cpu版本去下载相应frida-server,手机是arm64-v8a的,找到相应的服务器server

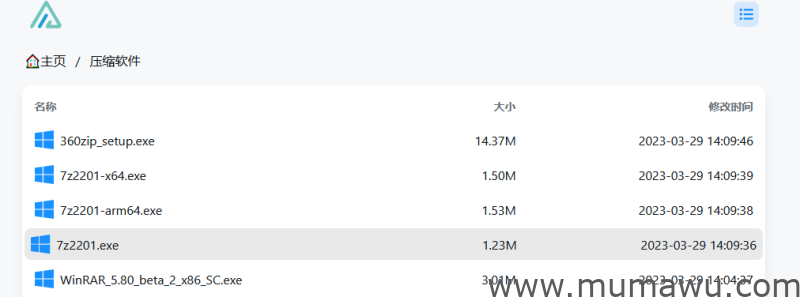

将frida-server下载下来,解压出来,为了简单,重命名为frida-server,在此目录打开cmd 运行下面的命令

adb push frida-server /data/local/tmp 导入需要的文件到模拟器

adb forward tcp:27042 tcp:27042 设置转发端口

adb forward tcp:27043 tcp:27043

adb shell 进入模拟器

su

cd /data/local/tmp

chmod 755 frida

chmod 755 frida-server

./frida-server

运行cmd窗口 执行

frida-ps -USpawn 模式:

Attach 模式,抓包内容保存成pcap文件供后续分析:

r0capture.py -U com.qiyi.video -p iqiyi.pcap建议使用Attach模式,从感兴趣的地方开始抓包,并且保存成pcap文件,供后续使用Wireshark进行分析。

© 版权声明

THE END

暂无评论内容